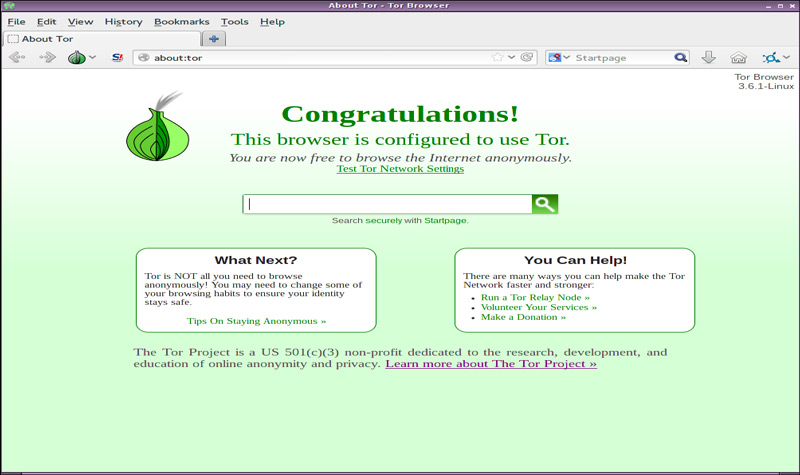

Tor ist zum Emblem der Browser geworden Wir können unsere Daten beim Surfen im Internet effizienter verbergen.

Es gibt viele Informationen (einige wahr, andere weniger) über diesen Browser eng verwandt mit Tiefe Gewebe . Wenn wir im Verborgenen bleiben müssen, müssen wir einige Anforderungen erfüllen, denn der Browser allein kann seinen Job nicht mit 100% Mangel erledigen.

In diesem Bericht präsentieren wir Ihnen alle Fakten und Wahrheiten, die Sie über Tor wissen müssen. Wir werden Ihnen die besten Tricks beibringen, die Ihnen helfen, ohne Probleme zu navigieren, sich jederzeit vor anderen verstecken. Wir werden auch über JavaScript sprechen und warum wir es deaktivieren sollten.

Warum deaktiviert der Tor-Browser keine Cookies? Beeinflusst es meine Privatsphäre?

Der Tor-Browser funktioniert nur mit Sitzungscookies , und permanente Cookies vom Typ “Soweit ich weiß” (AFAIK) muss berücksichtigt werden Kekse von Konferenzen.

Grundsätzlich wäre unsere Sicherheit bei diesem System nicht so stark gefährdet, aber da noch andere Faktoren das Datenschutzniveau bestimmen, ist es nicht nur angemessen Cookies löschen und überprüfen Sie, ob selbstzerstörerische Cookies nicht wirklich existieren, wenn eine Sitzung geschlossen wird.

Wenn wir Session-Cookies im Voraus löschen möchten Starten Sie das Portal neu , müssen wir die Einstellungen ändern.

Dazu gehen wir zum Zwiebeldesign und wählen ” Neue Identität „Auf diese Weise können wir wieder Zutritt haben, als ob wir zum ersten Mal eintreten würden.

Wie kann ich JavaScript im Tor-Browser für noch mehr Sicherheit deaktivieren?

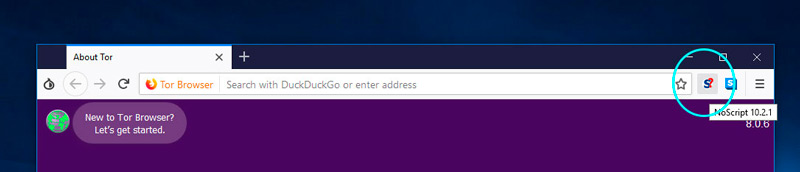

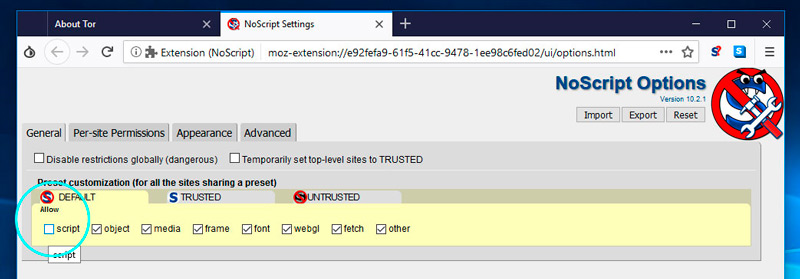

Um JavaScript zu deaktivieren, müssen wir die folgenden Schritte ausführen:

- Wir starten die Software.

- Wir wählen das Symbol ” KLEIN. » in der Adressleiste , dazugehörigen noscript

- Klicke auf ” Auswahl «

- Wir suchen ” Allgemeines «

- Klicke auf ” Schreiben «

- Wir stimmen ab” Standardwert «

Es gibt eine andere Möglichkeit, das Tool zu verwenden ” JavaScript-Kippschalter Die wir dem Browser hinzufügen und die uns helfen, JavaScript zu aktivieren oder zu deaktivieren.

Wir werden diesen Prozess durchführen:

- Wir installieren ” JavaScript-Kippschalter «

- Klicke auf ” Speisekarte «

- Wir stimmen ab” Add-ons «

- Wir schreiben in die Suchleiste » JavaScript-Kippschalter «

- Wir wählen die erste Option

- Klicke auf ” Zu Firefox hinzufügen «

- Wir stimmen ab” Hinzufügen «

Es gibt einen dritten Weg Javascript ausschalten und erfolgt durch einen manuellen Prozess direkt in Tor.

Um diesen Schritt zu tun, führen wir das folgende Verfahren durch :

- In die Adressleiste schreiben wir ” zum Thema: Konfiguration «

- Wir stimmen ab” Ich akzeptiere das Risiko ! “

- Wir schreiben in die Bar ” Aktiv «

- Und wir aktivieren durch ” Falsch «

Eine Liste der 15 besten Tipps und Tricks, um das Beste aus Ihrem Tor-Browser herauszuholen

Hier sind die besten Tipps, die Sie in Ihrem Browser finden können, um ein Experte für geheimes Surfen zu werden:

Anonymität durchsuchen

Sein Hauptkonzept oder -merkmal Der Tor-Browser ist genau unsere Daten nicht an Mitglieder des Internet-Netzwerks zu übermitteln über Autonomie und Sicherheitsprotokolle.

Muss mit Daten arbeiten, die sich von denen unterscheiden, die wir häufig auf anderen Websites verwenden.Wir können temporäre E-Mails und alle Aliase verwenden, die wir nicht auf anderen Websites verwenden . Wir können den Alias, den wir in Tor haben, nicht in anderen Browsern verwenden, die nicht sicher sind.

Kryptomonnaies

Es ist gut zu keine echten Münzen verwenden wenn Sie aber diese Art von virtueller Währung handeln möchten, um unsere Anonymität zu wahren.

Banken oder Finanzinstitute

Es ist sehr logisch, aber notwendig, darauf hinzuweisen, dass wir, wenn wir ohne Kenntnis unserer Daten weiter surfen möchten, nicht mit Banken oder anderen offiziellen Stellen mit den gleichen Merkmalen interagieren können, da sie uns auffordern, uns zu identifizieren Bedeutung. . Tor zu durchsuchen.

Gateway-Sicherheit

Es wird gesagt, dass dieser Browser ist so sicher wie jeder andere VPN als Browser arbeitet er aber auch mit Skript, dh es ist ein zuverlässiges Werkzeug in Sachen Sicherheit, allerdings mit einigen Einschränkungen, wenn wir auf einige Details nicht achten.

Das Problem tritt auf, wenn unser Betriebssystem veraltet ist macht es anfällig für Eindringlinge. Bei der Suche nach einem anfälligen Betriebssystem konnte Tor die von uns angeforderte Funktion nicht ausführen 100% Vertraulichkeit .

Wenn wir jedoch Zugriff auf den Browser haben, unsere IP-Adresse gehe zu einem die Anschrift die definitiv Tausende von Kilometern von unserem Standort entfernt sind, was uns große Sicherheit bietet, indem wir unsere Ausrüstung nicht erkennen, wir dürfen diese situation nicht missbrauchen .

“UPDATE ✅ Möchtest du die Tipps lernen, um das Beste aus dem Tor Browser herauszuholen? ⭐ HIER HIER und herausfinden, welche ✅ EINFACH UND SCHNELL ✅ sind”

Es wurde bestätigt, dass sie durch das Durchsuchen desselben Computers, derselben Webseiten oder in der Nähe desselben Standorts mit demselben Gerät die tatsächliche Herkunft des Computers und die Identität des Benutzers feststellen konnten.

Soziale Netzwerke

Genau, Beim Surfen auf Tor geht es nicht darum, sich zu identifizieren Wenn wir einem unserer sozialen Netzwerke beitreten müssen, kann Tor seinen Job nicht machen, da wir uns registrieren müssen.

Browser verwenden

Das Deep Web und das traditionelle Internet stellen uns verschiedene Browser zur Verfügung, die unsere wahre Identität verbergen. Wenn wir einen anderen Browsertyp verwenden, unabhängig von z.B. Chrome oder Internet Explorer (und muss auf eine andere Website umgeleitet werden) , macht es keinen Sinn, in Tor zu suchen, da diese Browser uns anhand ihrer Cookies leicht identifizieren können.

Integrieren Sie Raspberry Pi in Ihren Tor-Browser

Wir können einen Router installieren, also einen ” Himbeer-Pi » an der Internetzugangstür damit wir nach dem Download von Tor alle Datenpakete über Raspberry Pi weiterleiten können und somit verborgen bleiben.

So richten Sie Raspberry Pi ein :

- Öffnen Sie die Eingabeaufforderung des Raspberry Pi

- Wir schreiben

sudo apt-get update - Annehmen

- wir werden schreiben

sudo apt-get install iptables-persistent git - Annehmen

- Wir stimmen ab” Jawohl «

- Annehmen

Nachdem wir den Raspberry Pi konfiguriert haben, müssen wir ihn zu einem Portal machen, wir brauchen dieses Skript :

- Wir schreiben

git clone https://github.com/unixabg/RPI-Wireless-Hotspot.git - Annehmen

- Alors

sudo ./install - Annehmen

- Folgen Sie den Installationsanweisungen

Den Raspberry Pi haben wir bereits als Datei formatiert. access, jetzt müssen wir Tor installieren.

Wir werden diese Schritte unternehmen :

- Wir schreiben

sudo apt-get install tor - Spiel

sudo nano /etc/tor/torrc - Und wir wählen

Ctrl + X

Schließlich müssen wir dem Router mitteilen, welchen Datenverkehr wir über die Tor-Software über das Internet senden werden

Aktualisiere deinen Tor-Browser

Es ist wichtig, den Browser auf dem neuesten Stand zu halten, da dies verhindert, dass unsere echte IP-Adresse durch Lecks erkannt wird, die oft durch Sicherheitslücken auf anderen Computern verursacht werden.

das Fenster

Wir empfehlen nicht, Tor mit Windows-Betriebssystemen zu verwenden, die das Betriebssystem zu Schwachstellen in der modellbasierten Bibliothek machen C++ (TBB) präsentieren die wichtigsten Punkte, die gehackt werden können.

JavaScript, Java und Flash entfernen

Es wird empfohlen, diese Programme zu deaktivieren, da sie nicht das von uns benötigte Datenschutzniveau garantieren. Wenn eine Site eines dieser Programme verwendet, empfehlen wir, die URL nicht zu öffnen.

Verwenden Sie Linux

Um Tor effizienter zu machen, wird empfohlen, mit dem Linux-Betriebssystem zu arbeiten und es so zu programmieren, dass es mit den neuesten Versionen von Tor kompatibel ist. Darüber hinaus müssen wir die Hinzufügung von Privoxy, das als Proxy-Server sehr gut funktioniert, und seine Auswahl berücksichtigen Frack du Whonix .

Liefern Sie Kekse

Es wird empfohlen, alle Cookies dauerhaft zu löschen, da TBB oder Tails (mit denen wir Ihnen zu arbeiten empfehlen) ein Portal zur Schwachstelle unseres Computers öffnen könnten. Zu diesen Arten von Cookies gehören nicht nur selbstzerstörerische Cookies, sondern auch Sitzungscookies.

Handy, Mobiltelefon

Wir empfehlen Ihnen, absolute Vertraulichkeit zu wahren und unser Mobiltelefon nicht an demselben Ort zu haben, an dem wir über Tor Zugang haben. Wenn wir nicht möchten, dass sie uns erkennen, können sie uns oft am Telefon mitteilen, dass sie dafür Anwendungen haben.

Speichereinheiten

Damit Tor seine Arbeit effektiv erledigen kann und Lass das unser Geheimnis sein Hochgradig geschützte Speicherlaufwerke müssen außerdem verschlüsselt werden, indem sie über Linux konfiguriert werden.

Wie kann ich Tor herunterladen?

Seine verschiedenen Funktionen. wir haben es schon erklärt Der Tor-Browser , jetzt müssen Sie es nur noch herunterladen. Dank der folgenden Links, Sie erhalten es je nach Betriebssystem für Windows oder MacOS:

Tor Windows-Browser herunterladen

Tor-Browser für MacOS Mac herunterladen

Wenn Sie Fragen haben, hinterlassen Sie diese in den Kommentaren, wir werden uns so schnell wie möglich mit Ihnen in Verbindung setzen und anderen Mitgliedern der Community sehr helfen. Vielen Dank